Материалы по тегу: асу тп

|

25.06.2025 [16:17], Андрей Крупин

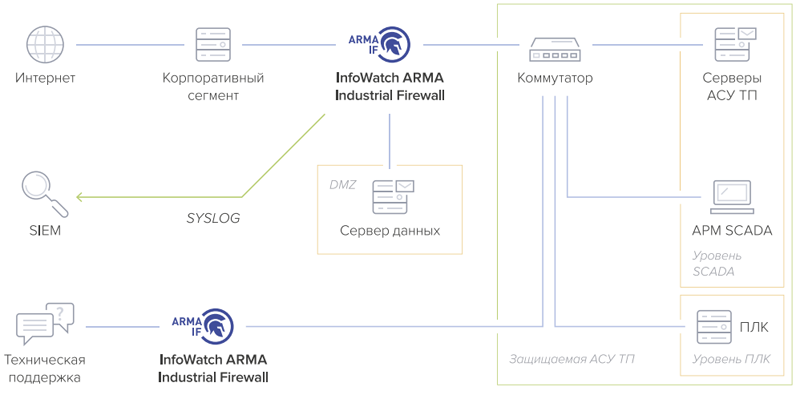

Состоялся релиз InfoWatch ARMA Industrial Firewall 3.14 с поддержкой глубокого разбора 16 промышленных протоколовКомпания InfoWatch сообщила о выпуске новой версии промышленного межсетевого экрана ARMA Industrial Firewall 3.14. InfoWatch ARMA Industrial Firewall представляет собой межсетевой экран нового поколения (NGFW). Решение позволяет обнаруживать и блокировать атаки злоумышленников на автоматизированные системы управления технологическими процессами (АСУ ТП), а также попытки эксплуатации уязвимостей в промышленной среде. Помимо функций межсетевого экранирования, продукт обладает встроенной системой обнаружения вторжений с базой решающих правил СОВ для АСУ ТП и ГОСТ-VPN. Также комплекс позволяет реализовать меры защиты значимых объектов критической информационной инфраструктуры (КИИ) согласно требованиям приказов ФСТЭК России.

Источник изображения: infowatch.ru/products/arma Ключевой особенностью обновлённого продукта является поддержка протокола Alpha.Link, обеспечивающего совместимость со SCADA-системой «Альфа платформа» — одним из ведущих решений отечественного рынка систем диспетчеризации». По заверениям разработчиков, на сегодняшний день InfoWatch ARMA Industrial Firewall — единственный на российском рынке межсетевой экран, способный глубоко разбирать 16 промышленных протоколов до уровня команд. В новой версии защитного решения также доработаны инструменты мониторинга статусов IPSec-подключений, создания LACP-каналов и выгрузки MIB-файлов для интеграции в сторонние системы мониторинга. InfoWatch ARMA Industrial Firewall зарегистрирован в реестре отечественного программного обеспечения. Это означает, что брандмауэр соответствует стандартам Минцифры России и рекомендован к использованию компаниями с государственным участием для защиты КИИ. |

|